Samsung wybuduje pierwszą swoją fabrykę w Chinach

3 kwietnia 2012, 10:35Samsung wybuduje swoją pierwszą fabrykę w Chinach. Zakład, w którym będą produkowane układy dla smartfonów, tabletów i odtwarzaczy MP3 będzie początkowo kosztował 2,3 miliarda dolarów

Ładowanie przez opony

12 lipca 2012, 07:53Zespół naukowców z japońskiego Toyohasi University of Technology opracowali system bezprzewodowego ładowania samochodów elektrycznych poprzez... opony. Olbrzymią zaletą tego rozwiązania jest wykorzystywanie czterech punktów ładowania

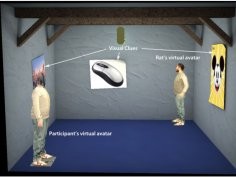

Rzutowani do szczurzego świata

2 listopada 2012, 12:30Bezproblemowe porozumiewanie z przedstawicielami innych gatunków to część fabuły filmów czy książek fantasy, rzeczywistość bywa jednak o wiele bardziej skomplikowana. Dzięki skonstruowanemu ostatnio systemowi - kontrolowanemu przez ludzi robotowi rozmiarów szczura i awatarowi wielkości człowieka, na którego posunięcia wpływają ruchy gryzonia - wiele może się w tej materii zmienić.

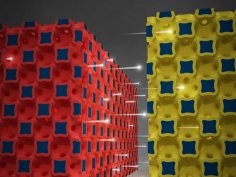

Mikrobaterie uruchomią samochód i zasilą komórkę

18 kwietnia 2013, 15:34Mikrobaterie z University of Illinois mają rozmiary liczone w milimetrach, są jednak na tyle potężne, że można ich użyć do uruchomienia samochodu, w którym wyczerpał się akumulator, a później błyskawicznie je z tego akumulatora załadować by móc korzystać z telefonu, w którym są zamontowane.

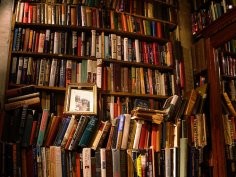

Słownictwo pokazuje, jak przystosowaliśmy się do przemian ery przemysłowej

8 sierpnia 2013, 11:38Przeanalizowawszy słownictwo z ponad 1,5 mln amerykańskich i brytyjskich książek z lat 1800-2000, badaczka z Uniwersytetu Kalifornijskiego w Los Angeles ujawniła, jak bardzo zmieniły się wartości kulturowe.

Artysta słyszy barwy, zamiast je widzieć

21 marca 2014, 07:35Trzydziestojednoletni obecnie Neil Harbisson urodził się z achromatopsją (całkowitą ślepotą barwną). Ponieważ jest artystą, od lat próbował znaleźć sposób na doświadczanie kolorów. Dziesięć lat temu wpadł na pomysł, że zamiast widzieć, mógłby je słyszeć.

Dotykowe 3D

2 września 2014, 08:58Japońska firma zaprezentowała technologię dotykową 3D. Pozwala ona użytkownikom na ciągnięcie i pchanie wirtualnych obiektów trójwymiarowych. Przedstawiciele Miraisens zapewniają, że ich technologia wkrótce trafi na rynek.

Star Trek - epidemiologia i przeżywalność nagłego zatrzymania krążenia w przyszłości

31 grudnia 2014, 07:41Ciekawscy naukowcy z Uniwersytetu Medycznego w Wiedniu postanowili przeanalizować kilkaset odcinków "Star Treka", by zorientować się, jak będą wyglądać problemy z sercem w XXIII i XXIV w.

Zatrzymać zimno

11 czerwca 2015, 08:42Nowatorski termos, który utrzymuje niską temperaturę napoju nawet trzykrotnie dłużej niż obecne na rynku pojemniki, opracowali naukowcy z Politechniki Gdańskiej. Zimny napój wytrzymuje w nim nawet kilkanaście godzin, a przechowywane w nim soki czy alkohole dłużej zachowują walory smakowe.

Małpa jak człowiek: doceni dobry suspens

21 września 2015, 11:51Szympansy i bonobo już po jednokrotnym obejrzeniu zapamiętują naładowane emocjami filmowe sceny. Spodziewają się ich przy późniejszych sesjach kinowych.